FAQ zur Nutzung und Best Practices

Diese Liste enthält häufig gestellte Fragen zur Nutzung von GnuPG VS-Desktop® und GnuPG Desktop®.

Darüber hinaus gibt es weitere FAQs:

Allgemein

Was bedeuten die Farben und Schriftarten in der Zertifikatsliste?

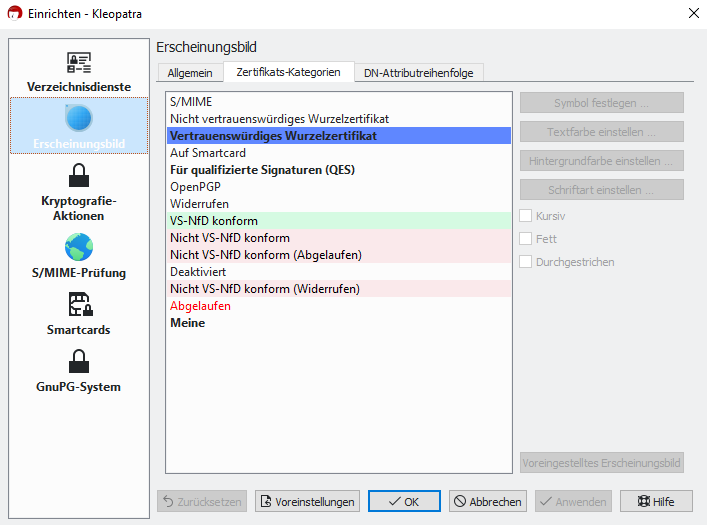

Damit Sie wichtige Informationen in Kleopatra schneller erkennen, werden manche Eigenschaften von Schlüsseln und Zertifikaten farblich und typografisch hervorgehoben – zum Beispiel durch den Schriftstil (normal oder fett) die Schriftfarbe (schwarz oder rot) oder einen farbigen Hintergrund.

Welche Darstellung Kleopatra in der Voreinstellung verwendet, können Sie in den Einstellungen nachsehen – und natürlich auch anpassen: Einstellungen / Kleopatra einrichten / Erscheinungsbild / Zertifikats-Kategorien

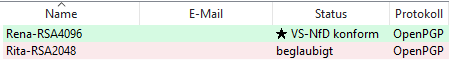

Hier zwei Beispiele für beglaubigte OpenPGP-Zertifikate – eines ist VS-NfD-konform, das andere nicht:

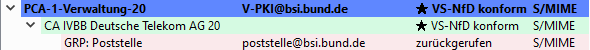

Und so werden S/MIME-Zertifikate angezeigt:

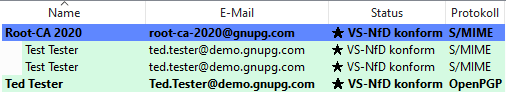

Wenn der geheime Schlüssel vorhanden ist, zeigt Kleopatra das Zertifikat fett gedruckt an. In diesem Beispiel liegt der geheime OpenPGP-Schlüssel vor, bei den S/MIME-Zertifikaten fehlt der geheime Teil:

Fragen zum eigenen Schlüsselpaar

Gibt es Empfehlungen für die Erstellung eines Schlüsselpaares?

Die voreingestellten Algorithmen und Schlüsselstärken entsprechen den aktuellen Empfehlungen. In der Regel ist keine Anpassung notwendig.

Stärkere Algorithmen – etwa RSA mit 4096 statt 3072 Bit – bieten in der Praxis keinen nennenswerten Sicherheitsvorteil, können aber Nachteile mit sich bringen. So ist die Ver- und Entschlüsselung mit RSA-4096 deutlich langsamer, und manche Smartcards unterstützen solche Schlüssellängen nicht.

Wenn Sie OpenPGP-Schlüssel auf einer Smartcard verwenden möchten, kann es sinnvoll sein, statt RSA-3072 auf ECDSA/EdDSA (bzw. Brainpool) umzusteigen – diese sind oft schneller und gelten als sicherer. Allerdings kann das zu Problemen mit älterer oder nicht VS-NfD-konformer Software führen.

Auch in der internationalen Kommunikation ist Vorsicht geboten: Nicht alle Länder lassen dieselben Algorithmen zu. RSA gilt hier meist als die kompatibelste Wahl.

Grundsätzlich ist es auch möglich, in einem Zertifikat mehrere Algorithmen zu kombinieren, um verschiedenen Anforderungen gerecht zu werden. Im VS-NfD-Kontext müssen jedoch alle verwendeten Algorithmen – sowohl für Signatur als auch Verschlüsselung – VS-NfD-konform sein, damit das Zertifikat anerkannt wird. Unterschlüssel für Authentifizierung bleiben bei der Bewertung außen vor.

Was tun, wenn sich Name oder E-Mail-Adresse ändert?

Hintergrundinfo: Ein Zertifikat kann eine oder mehrere Benutzerkennungen (auch User-IDs genannt) enthalten. Diese folgen in der Regel diesem Format:

Mein Name (Kommentar) <email@adresse.test>

Wenn sich der Name oder die E-Mail-Adresse zu einem OpenPGP-Schlüssel ändert, empfehlen wir, dem bestehenden Schlüssel bzw. Zertifikat eine neue Benutzerkennung hinzuzufügen. Diese wird automatisch zur primären Benutzerkennung und erscheint entsprechend prominenter.

Der Vorteil gegenüber dem Erstellen eines neuen Schlüssels: Der ursprüngliche Fingerabdruck (Fingerprint) bleibt erhalten. Ihre Kommunikationspartner müssen ihn bei der Beglaubigung der neuen Benutzerkennung nicht erneut prüfen. Außerdem können Sie weiterhin auf bereits verschlüsselte Dokumente und E-Mails zugreifen – mit demselben Schlüssel wie zuvor.

Bei Bedarf lässt sich die alte Benutzerkennung widerrufen – sinnvoll etwa dann, wenn eine alte E-Mail-Adresse nicht mehr weitergeleitet wird.

Im folgenden Beispiel wurde der Domainname der E-Mail-Adresse geändert.

Neue Benutzerkennung hinzufügen

1. Öffnen Sie Kleopatra.

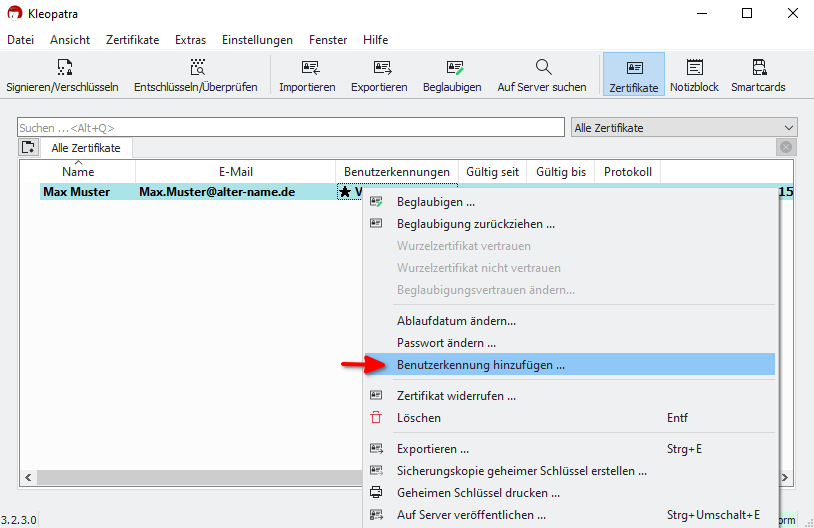

2. Klicken Sie mit der rechten Maustaste auf Ihren eigenen OpenPGP-Schlüssel in der Zertifikatsliste.

3. Wählen Sie Benutzerkennung hinzufügen aus dem Kontextmenü.

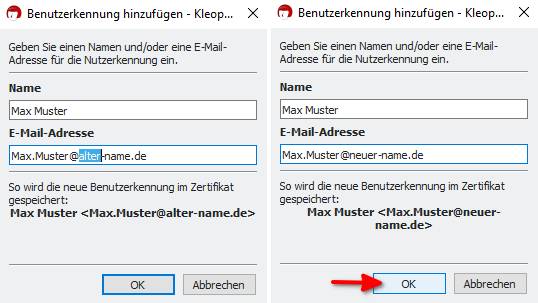

4. Geben Sie anschließend den gewünschten neuen Namen und die neue E-Mail-Adresse ein. In der Regel sind die Werte der bisherigen Benutzerkennung bereits vorausgefüllt – im Beispiel muss nur der Domainname angepasst werden.

5. Bestätigen Sie die Eingabe mit OK.

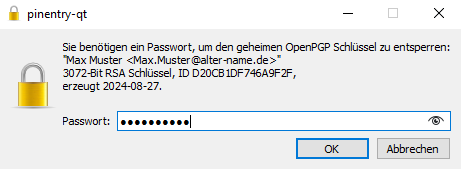

6. Geben Sie im Passworteingabefenster das Passwort Ihres Schlüssels ein und bestätigen Sie mit OK.

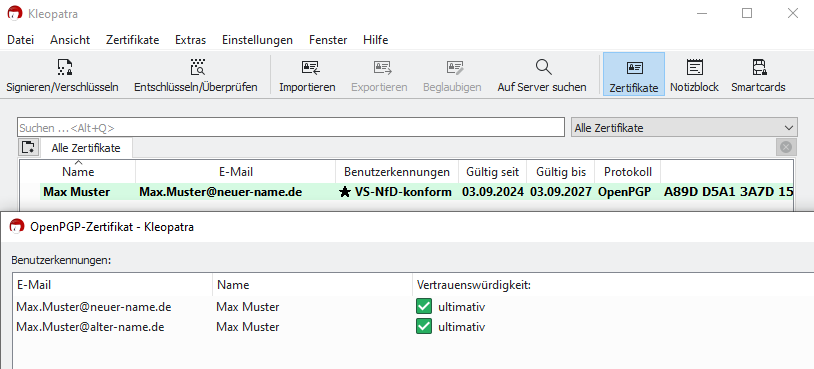

7. In der Zertifikatsliste wird nun die neue Benutzerkennung angezeigt. Die alte Benutzerkennung ist weiterhin in den Zertifikatsdetails sichtbar.

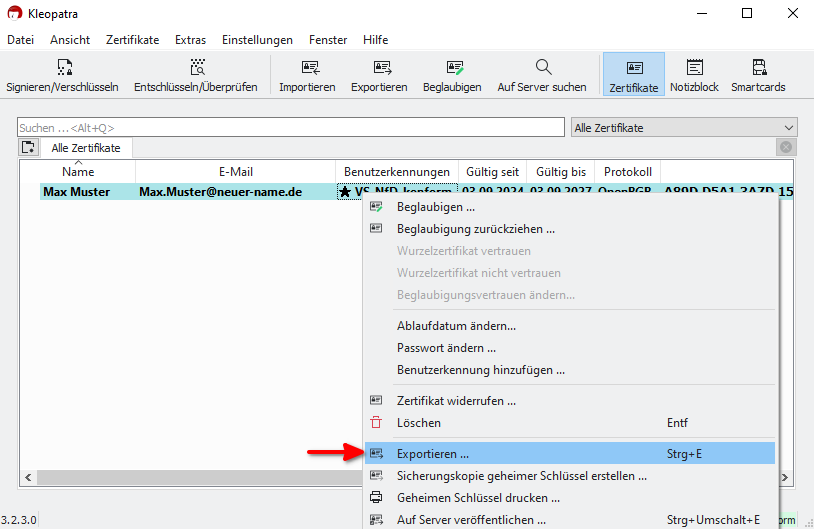

8. Falls Sie keinen eigenen Schlüsselserver in Ihr Active Directory eingebunden haben: Speichern Sie das geänderte Zertifikat per Rechtsklick / Exportieren in eine Datei. Der vorgeschlagene Dateiname endet in der Regel auf public.asc.

9. Senden Sie die exportierte Datei anschließend über den vorgesehenen Weg an Ihre Kommunikationspartner – zum Beispiel per unverschlüsselter E-Mail, da es sich um einen öffentlichen Schlüssel handelt.

Hinweis: Falls die alte E-Mail-Adresse nicht mehr erreichbar ist, können Sie die entsprechende Benutzerkennung widerrufen.

Aktualisiertes Zertifikat importieren

Für den Import gibt es mehrere Möglichkeiten: In der Regel reicht ein Doppelklick auf die empfangene Datei – Kleopatra importiert das Zertifikat dann automatisch. Alternativ können Sie die Datei auch einfach per Drag & Drop ins Kleopatra-Fenster ziehen.

Im Folgenden zeigen wir den Import direkt aus Kleopatra heraus – die Zertifikatsdatei befindet sich dabei bereits im Dateisystem des Empfängers:

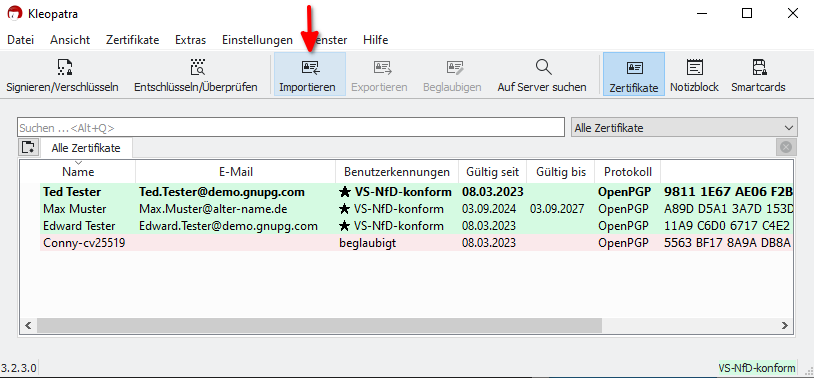

1. Öffnen Sie Kleopatra.

2. Klicken Sie in der Werkzeugleiste auf Importieren.

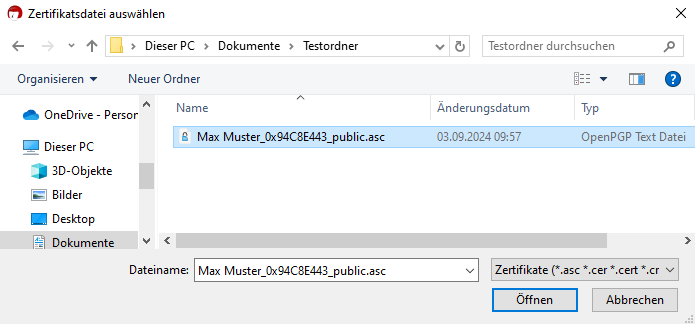

3. Wählen Sie die erhaltene Zertifikatsdatei aus und bestätigen Sie mit Öffnen.

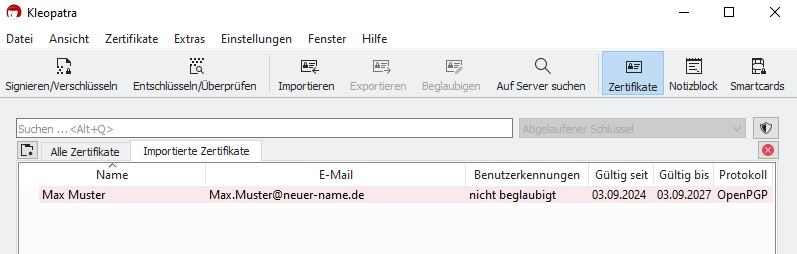

4. Wenn das „alte“ Zertifikat bereits in der Zertifikatsliste des Empfängers vorhanden war, fragt Kleopatra beim Import nicht automatisch, ob das Zertifikat beglaubigt werden soll. Daher wird das aktualisierte Zertifikat nach dem Import zunächst als nicht konform angezeigt – erkennbar an der roten Hinterlegung.

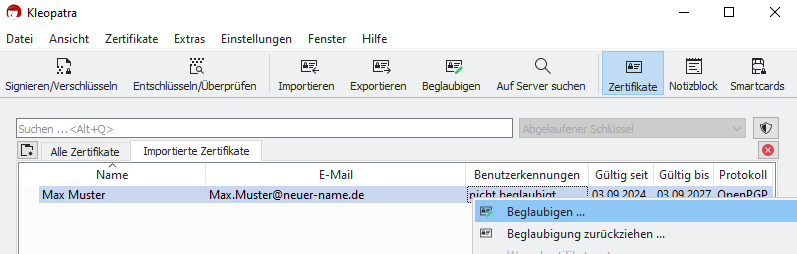

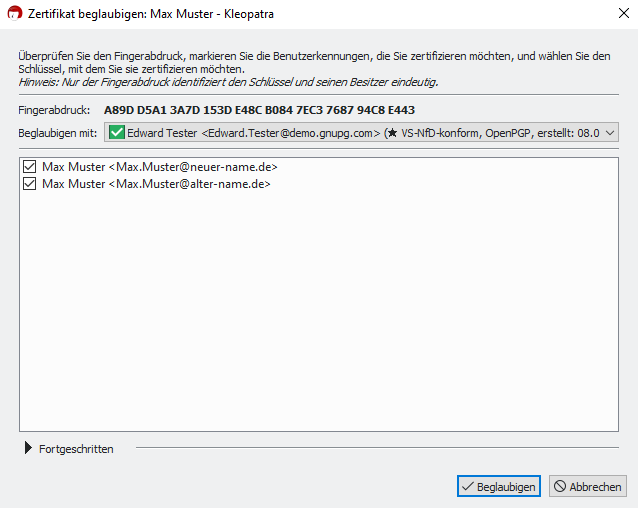

5. Jetzt muss die neue Benutzerkennung beglaubigt werden:

6. Da der Fingerprint der alten Benutzerkennung bereits in der Vergangenheit überprüft wurde, müssen Sie nun nur noch prüfen, ob die geänderte Benutzerkennung plausibel ist – erst danach sollten Sie die Beglaubigung durchführen.

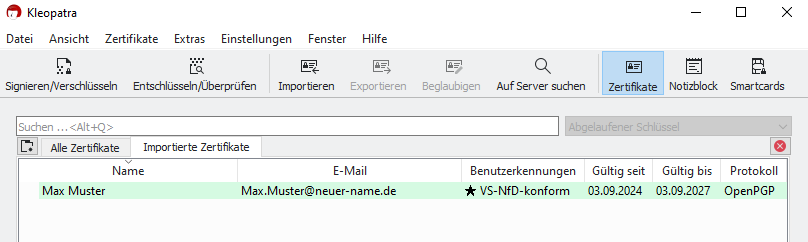

7. Nach der Beglaubigung wird das Zertifikat wieder als VS-NfD-konform angezeigt – erkennbar an der grünen Hinterlegung.

Ich habe ein neues Schlüsselpaar – was passiert mit dem alten?

Alte Schlüssel sollten Sie nicht löschen, sondern aufbewahren. Auch abgelaufene oder widerrufene Schlüssel können weiterhin verwendet werden, um alte Daten zu entschlüsseln.

Dasselbe gilt für Zertifikate anderer Personen – damit lassen sich auch ältere Signaturen weiterhin überprüfen.

Wann sollte ich mein Schlüsselpaar erneuern?

Es gibt keine festen Vorgaben, wann Sie Ihren Schlüssel erneuern oder austauschen sollten.

Das BSI empfiehlt lediglich, die Gültigkeit eines Schlüsselpaares auf maximal drei Jahre zu begrenzen. Solange Sie keinen konkreten Verdacht haben, dass Ihr Schlüssel kompromittiert wurde, können Sie ihn einfach verlängern – immer wieder. Ein neuer Schlüssel ist in diesem Fall nicht nötig.

Ein Ablaufdatum hilft dabei, den Schaden zu begrenzen, falls Sie den Schlüssel verlieren und ihn nicht mehr widerrufen können. Nach einer gewissen Zeit ist er dann automatisch nicht mehr verwendbar.

Wenn Sie verhindern möchten, dass zu viele Daten mit demselben (Unter-)Schlüssel verschlüsselt werden, können Sie in regelmäßigen Abständen einen neuen Unterschlüssel für die Verschlüsselung erzeugen und lediglich den Signaturschlüssel verlängern. Damit reduzieren Sie das Risiko, falls ein Angreifer doch einmal Zugriff auf das Schlüsselmaterial erhält – denn ab diesem Zeitpunkt lässt sich zumindest keine neue Kommunikation mehr entschlüsseln.

Diese Vorgehensweise setzt voraus, dass jemand Zugriff auf Ihren geheimen Schlüssel und das zugehörige Passwort erlangt. Daraus ergeben sich weitere technische und organisatorische Fragen, die wir an dieser Stelle nicht im Detail behandeln.

Wenn Sie Ihr Schlüsselmaterial sorgfältig schützen, ist ein solcher Aufwand in der Regel nicht erforderlich.

Altern Schlüssel oder Algorithmen mit der Zeit?

Nein – Schlüsselmaterial altert nicht.

Aktuelle kryptografische Algorithmen gelten nach heutigem Stand auch über Jahrhunderte hinweg als sicher gegen sogenannte Brute-Force-Angriffe.

Solange es aus der Sicherheits-Community keine Hinweise gibt, dass ein verwendeter Algorithmus unsicher ist, können Sie ihn weiterhin bedenkenlos verwenden.

Falls sich daran etwas ändert, informieren wir Sie selbstverständlich – ebenso wie das BSI –, damit Sie bei Bedarf neue Schlüsselpaare erzeugen können.

Muss ich mein Zertifikat nach Änderungen neu verteilen?

Ja, sobald Sie Ihren Schlüssel ändern, müssen Sie den öffentlichen Teil (also das Zertifikat) erneut an Ihre Kommunikationspartner weitergeben. Diese müssen den aktualisierten Schlüssel anschließend importieren.

Das gilt auch dann, wenn Sie lediglich das Ablaufdatum geändert haben.

Nur wenn Sie eine neue Benutzerkennung hinzugefügt oder geändert haben, ist zusätzlich eine neue Beglaubigung erforderlich (siehe: Was tun, wenn sich Name oder E-Mail-Adresse ändert?).

Wie kann ich den Aufwand für Beglaubigungen gering halten?

Manuelles Beglaubigen einzelner Zertifikate kostet Zeit – besonders, wenn es regelmäßig neue oder geänderte Benutzerkennungen gibt. Für diesen Fall gibt es verschiedene Möglichkeiten, wie Sie den Aufwand deutlich reduzieren können.

Einen guten Einstieg bieten unsere Seiten zu den GnuPG Infrastructure Services und GnuPG actium. Dort finden Sie auch unser Whitepaper Zertifikatsverwaltung mit GnuPGi VS-Desktop®. Das Dokument „Beglaubigungsmanagement“ finden Sie in Kleopatra unter Hilfe / Weitere Dokumentation. Es legt den Fokus auf die praktische Umsetzung und ergänzt das Whitepaper um konkrete Beispiele.

Wenn Sie sich einen Überblick verschafft haben, beraten wir Sie gern zur Vorgehensweise, die am besten zu Ihrer Organisation passt.

Schon bei wenigen Dutzend Zertifikaten lohnt sich der Einsatz von GnuPG actium – das Tool übernimmt interne Beglaubigungen automatisch, spart Zeit und sorgt für reibungslose Abläufe.

Arbeiten in Teams

Wie kann ich ein Funktionspostfach mit mehreren Personen verschlüsselt nutzen?

Bei Funktionspostfächern – also E-Mail-Adressen wie

z. B. info@… – teilen sich mehrere Personen einen geheimen

Schlüssel.

Eine Person erstellt dazu einen OpenPGP-Schlüssel und erzeugt anschließend eine Sicherung des geheimen Schlüssels. In Kleopatra wählen Sie dazu Datei / Sicherungskopie geheimer Schlüssel erstellen; auf der Kommandozeile verwenden Sie den folgenden Befehl:

gpg --export-secret-keys NAME

Die Datei mit dem geheimen Schlüssel sowie das zugehörige Passwort müssen anschließend auf sicherem Weg (siehe unten) an die anderen Personen weitergegeben werden. Diese können den Schlüssel dann einfach importieren.

Wie tausche ich einen geteilten Schlüssel sicher aus?

Wie teile ich einen Schlüssel im VS/RESTRICTED-Kontext?

Bei der Nutzung im VS-Kontext gilt das Prinzip: Kenntnis nur, wenn nötig.

In kleinen internen Gruppen – etwa bei der Verwendung einer Funktionsmailadresse – ist das Teilen eines geheimen Schlüssels zulässig. Je größer die Gruppe jedoch ist, desto höher ist auch das Risiko, dass der geheime Schlüssel kompromittiert wird.

Wie funktioniert das Verschlüsseln an Teams mit Kleopatra-Gruppen?

Für Projekt- oder Arbeitsteams eignet sich in der Regel die Gruppenfunktion von Kleopatra. Die Gruppengröße spielt dabei kaum eine Rolle – alle Daten, die an eine Kleopatra-Gruppe gesendet werden, werden automatisch für jedes einzelne Mitglied verschlüsselt.

Die Gruppenverwaltung erfolgt direkt in Kleopatra. Vergeben Sie einen Gruppennamen, der klar einem Team oder Projekt zugeordnet ist. Falls es eine zentrale E-Mail-Adresse für die Projektgruppe gibt, verwenden Sie diese am besten als Gruppenname. So können verschlüsselte E-Mails an diese Adresse gleichzeitig für alle Mitglieder der Gruppe lesbar gemacht werden – vorausgesetzt, deren Zertifikate sind in der Gruppe hinterlegt.

Wichtig ist, dass eine verantwortliche Person die Gruppe regelmäßig pflegt. Nur berechtigte Personen sollten darin enthalten sein, und Änderungen an der Gruppe sollten zeitnah an alle Beteiligten weitergegeben werden.

Eine ausführliche Anleitung zur Gruppenfunktion finden Sie in Kleopatra unter Hilfe.